Hai, welcome back to Index Attacker. Kali ini saya akan memberikan penjelasan tentang Account System Unix / Linux . Okelah untuk itu langsung saja saya berikan penjelasannya

Untuk mengidentifikasi setiap jenis serangan pada komputer, informasi account sistem

merupakan hal yang perlu diperhatikan. Adapun pada materi ini akan dibahas tentang karakteristik

dan manajemen account yang terdapat pada sistem operasi Unix atau Linux. Berikut ini adalah

Iangkah-Iangkah memeriksa konfigurasi file yang berisi daftar user yang terpasang pada sistem

operasi Debian.

- Pastikan sistem operasi Debian sudah terinstal pada komputer.

- lnstal aplikasi SSH Server agar mesin dapat di-remote.

- Set IP Address

- Lakukan login dengan aplikasi PUTTY atau bisa juga secara langsung dengan username dan password yang telah diset sebelumnya.

- Setelah berhasil login, ketikkan perintah berikut.

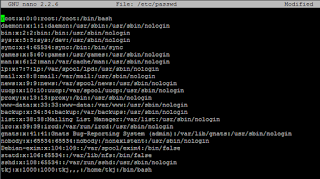

- Perhatikan isi file /etc/passwd di mana dalam file terseloqut terdapat baris kode yang mengandung

informasi nama user, password, UID, GID, direktori kerja, dan default shell.

root@yusuf32:~# nano /etc/passwdBerikut ini adalah beberapa user penting yang memiliki peran penting dalam manajemen sistem

operasi Linux.

- root merupakan super user atau root dengan hak tertinggi dalam mengatur dan memanajernen sistem.

- daemon, bertugas untuk menangani Iayanan dan rutinitas jaringan, biasanya digunakan juga user sys.

- sys, memiliki peran dan fungsi seperti user daemon.

- lp, digunakan untuk proses line printer system.

- mail, digunakan untuk default user dalam hal proses pengiriman email.

- news, digunakan untuk proses Usenet News.

- uucp, berfungsi untuk mengatur proses UUCP system.

- proxy, berfungsi sebagai default user jika sistem proxy terpasang pada mesin.

- www-data, berfungsi untuk default user konfigurasi Web Server.

- nobody, merupakan user yang tidak mempunyai file dan direktori kerja di mana sering digunakan pada operasi-operasi yang tidak penting.

- sshd, digunakan untuk proses SSH server.

dalam kotak berikut.

root:x:0:0:root:/root:/bin/bashSetiap detail informasi user selalu dipisahkan tanda titik dua (:):

- root merupakan nama user.

- x merupakan kode bahwa password root dienkripsi dan disimpan di file /etc/shadow.

- 0 merupakan UID (User Identifiers) yang merupakan UID default untuk super user root. UID merupakan tanda atau informasi yang digunakan oleh sistem operasi untuk mengidentifikasi user yang sedang menjalankan proses. UID merupakan nilai integer 16 bit yang memiliki range niiai dari 0 sampai 65.535 di mana UID 0 - 9 secara default digunakan untuk menjalankan sistem, sedangkan UID 20 atau 100 digunakan untuk user biasa.

- 0 merupakan bilangan numerik yang mengacu pada nama grup user berada. Bilangan 0 di sini berarti GID atau Group Identifiers yang secara default digunakan oleh user root.

- root merupakan kolom optional yang mengandung nama Iengkap dari user tersebut.

- /root merupakan direktori kerja.

- /bin/bash merupakan default shell untuk user yang bersangkutan.

/etc/shadow:

root:$6$7HkV05tK$gWyAha9o/hz7xd6/nh6Nj/tYo9ItvxABqUleRDM3jdQfhH8h7Tz2wzsB7BJngw6wN7EizA7xqGUcWRviwqUDT1:17963:0:99999:7:::Sebagai contoh pada baris informasi password root pada kotak atas terdapat kode:

$6$7HkV05tK$gWyAha9o/hz7xd6/nh6Nj/tYo9ItvxABqUleRDM3jdQfhH8h7Tz2wzsB7BJngw6wN7EizA7xqGUcWRviwqUDT1yang merupakan enkripsi dari plain text password "ajid". jadi, jika ada orang yang login dengan user

root password-nya adalah "ajid".

Sementara itu, nama-nama grup yang berisi daftar user tersimpan pada /etc/group.

root@yusuf32:~# nano /etc/groupberikut.

- audio merupakan nama grup.

- x merupakan password grup. Dalam hal ini, huruf x menyatakan bahwa tidak terdapat password yang diset untuk login grup.

- 29 merupakan GID.

- tkj merupakan user yang menjadi anggota grup audio.

mengetikan perintah su dan mengetahui password super user terselout. Oleh karena itu, celah ini

termasuk kategori yang Cukup membahayakan. Adapun beberapa teknik yang perlu dilakukan agar

tidak sembarangan user biasa dapat berpindah menjadi super user adalah sebagai berikut.

- Membuat aturan agar user root tidak dapat digunakan untuk login secara langsung, kecuali melalui terminal komputer.

- Agar user biasa dapat berpindah menjadi super user, user tersebut harus menjadi 1 grup dengan user root.

- jika dilakukan metode remote akses server, pengaksesan login dengan user root harus dilarang.

- User root harus memiliki password dengan kombinasi karakter, angka, dan karakter khusus dengan panjang minimal 8 karakter. Hal tersebut ditujukan untuk menghindari terjadinya tindakan brute force password.

Okelah itu sedikit penjelasan dari saya yang saya, Apabila ada kesalahan penjelasan atau penulisan silahkan di sampaikan di kolom komentar. Sekian dari saya semoga bermanfaat :D